Имеется выделенная машина в Европке на которой установлена RouterOS, уже несколько лет настроено и успешно крутится там L2TP+IPsec.

Всё очень стабильно и хорошо, ни разу проблем не было. И всё бы хорошо, и жили они долго и счастливо, но...

Потребовалось подключить к этой VPNке мобилку на Android, а мобилка при выборе типа VPN даёт на выбор только IKEv2.

Делать нечего, пошёл настроил сервер, выпустил сертификаты, настроил клиент.

Момент истины, подключение есть, стабильное, но... Нет доступа к сайтам в интернете.

Пошёл искать, нашёл что в NAT надо добавить следующее:

Код: Выделить всё

/ip firewall nat

add action=src-nat chain=srcnat ipsec-policy=out,none out-interface=ether1 src-address=1.0.1.0/24 to-addresses=1.1.1.11.1.1.1 - внешний IPшник выделенной машины.

Куда стоит смотреть?

p.s при подключении к VPN winbox с подключением к routeros не отваливается, что как бы говорит о том что доступ к ней есть.

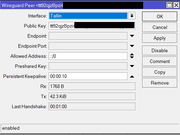

Но в Address не создаётся новое подключение, как при l2TP+IPSec, хотя в IPSec в Active Peer оно появляется.