Denitornado писал(а):Нееее.... Каспер, так для традиций )))). А вот разрулить хочется грамотно, все на Микротике. Я ж говорю, читал про микротик с одного сайта и там нашел подобный набор правил, который настроил у себя. Я конечно бы хотел переделать на более грамотный вариант. Я так понимаю и хотелось бы, надо идти правилом, ЗАПРЕТИТЬ ВСЕ И РАЗРЕШИТЬ ЧТО НАДО.

Порядок правил ведь у Микротика сверху вниз читается им? Если первым правилом будет drop на forward, а после (вторым) будет правило, к примеру на порт 80 (браузер), то оно уже не отработает, т.к. сверху уже есть запрет?

Я честно повторяю, я на своих машинах все антивири повывел, я привык сам решать, что куда и откуда. На сомнительные ресурсы я не хожу, скачиванием всякой чепухи не занимаюсь, в сети по большей части или в форумах или в библиотеках или в играх. Ни на одном из подобных ресурсов антивирус не нужен абсолютно.Для проверки очень сомнительных сайтов на предмет гадости существует виртмашина. Но тут как говорится на вкус и цвет своя паранойя ближе к мозгу.

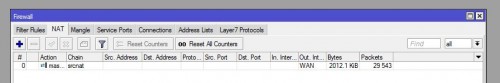

Допустим, Вам надо ограничить доступ к локальным машинам и с локальных машин. Логика у меня примерно равна стандартной. Все пишу для цепочки форвард, роутер защщищаем отдельно. Разрешаю пинг (почему бы и нет, что тут плохого)

Код: Выделить всё

/ip firewall filter add chain=forward protocol=icmp action=accept

Да, для роутера дропаю 53 порт по udp, это dns:

Код: Выделить всё

/ip firewall filter add chain=input action=drop protocol=udp in-interface=WAN dst-port=53

Стандартно установленные и родственные разрешаем (вариант для 6.23 и выше):

Код: Выделить всё

/ip firewall filter add chain=forward connection-state=established,related action=accept

Дропаем недействительные:

Код: Выделить всё

/ip firewall filter add chain=forward connection-state=invalid action=drop

Открываем нужные порты для локалки (или нужных машин в локалке) по необходимым протоколам. Узнать какая служба какой протокол использует можно здесь:

https://ru.wikipedia.org/wiki/%D0%A1%D0 ... %D0%B8_UDPДля примера откроем 80 и 443 для протокола tcp и все udp (не есть правило, чисто пример):

Код: Выделить всё

/ip firewall filter add chain=forward protocol=udp action=accept

/ip firewall filter add chain=forward src-address=192.168.0.0/24 src-port=80,443 protocol=tcp action=accept

/ip firewall filter add chain=forward dst-address=192.168.0.0/24 dst-port=80,443 protocol=tcp action=accept

Конечно, портов нужно открыть значительно больше, я обычно не вставляю их в одно правило, а дроблю на несколько. Так легче разграничивать доступ различным группам машин. Дальше дропаем всё остальное и в результате локалка имее связь с сетью лишь через оговоренные порты и по оговоренным протоколам

Код: Выделить всё

/ip firewall filter add chain=forward action=drop