Подключение ZTE(GPON) через бридж к роутеру МИКРОТИК (RB952Ui-5ac2nD)

-

Jahongir

- Сообщения: 13

- Зарегистрирован: 13 сен 2019, 09:34

Тестили как моглиJahongir писал(а): ↑13 сен 2019, 17:09гигабитый порт ZTE(бридж) смотрит к мегабитный порт микрот.Vlad-2 писал(а): ↑13 сен 2019, 09:47 RB952 - имеет чисто 100мбитные порты, а значит 100мбит переводим в мегабайты,

это в теории 12,5, а по факту 9-11 мегабайт в сек. Скорее всего по UDP будет прыжками

и до 15-17 доходить, плюс при факте замеров может скорость - округляться.

Но как итог, я вижу что Вы купили/взяли не тот роутер.

Вам нужен роутер с гигабитными портами.

Когда на прямую подключаем после бриджа к ПК(прописываем айпишники) получаем свыше 100мбит/c.это хорошо, только наша задача стоит в том, чтобы после ЗТЕ(бридж) от клиента микрот получали 100мбит/c.

- Vlad-2

- Модератор

- Сообщения: 2527

- Зарегистрирован: 08 апр 2016, 19:19

- Откуда: Петропавловск-Камчатский (п-ов Камчатка)

- Контактная информация:

Зачем скрывать айпи, если они серые? Я концовок их не вижу, нету логики.

1) давайте вернём портам честные 100мбит, там у Вас где-то гигабит стоит, не будем

требовать выше того, что невозможно

2) отключите EoIP туннель (вообще, на 5-10 минут)

3) кучу правил файрвола, понимаю, хотите обходить, чтобы не обновлялась винда и прочее,

но Вы читали о желательном кол-ве правил?

Тоже на момент теста отключите все лимитирующие правила

4) самбу = отключите так же на роутере.

5) часовой пояс не понял какой стоит? Название города не выставлено,

не критично,но не порядок.

6) комментарии к 4 и 5 порты = одинаковые, и я не могу понять где у Вас WAN, а где ещё что-то.

И вообще логику не могу проследить, одна серая сеть, другая, в DHCP два пула.

Пока дать другие советы не могу, Вы сильно "скрыли" конфиг.

И ещё, при нагрузке и при простое - проверьте как нагружен роутер,

и не только по нагрузке CPU, а ещё утилитой Profile - посмотрите что

(какой именно) блок/сегмент микротика нагружает процессор больше всего.

Честно, конфиг какой-то пёстрый.

-

xvo

- Сообщения: 4230

- Зарегистрирован: 25 фев 2018, 22:41

- Откуда: Москва

Не удивительно. Cудя по конфигу у вас весь траффик через firewall идет.

Добавьте стандартные верхние правила разрешающие established и related.

Добавьте стандартные верхние правила разрешающие established и related.

Telegram: @thexvo

-

Jahongir

- Сообщения: 13

- Зарегистрирован: 13 сен 2019, 09:34

----------------------------------------------------------Vlad-2 писал(а): ↑14 сен 2019, 10:31Зачем скрывать айпи, если они серые? Я концовок их не вижу, нету логики.

1) давайте вернём портам честные 100мбит, там у Вас где-то гигабит стоит, не будем

требовать выше того, что невозможно

2) отключите EoIP туннель (вообще, на 5-10 минут)

3) кучу правил файрвола, понимаю, хотите обходить, чтобы не обновлялась винда и прочее,

но Вы читали о желательном кол-ве правил?

Тоже на момент теста отключите все лимитирующие правила

4) самбу = отключите так же на роутере.

5) часовой пояс не понял какой стоит? Название города не выставлено,

не критично,но не порядок.

6) комментарии к 4 и 5 порты = одинаковые, и я не могу понять где у Вас WAN, а где ещё что-то.

И вообще логику не могу проследить, одна серая сеть, другая, в DHCP два пула.

Пока дать другие советы не могу, Вы сильно "скрыли" конфиг.

И ещё, при нагрузке и при простое - проверьте как нагружен роутер,

и не только по нагрузке CPU, а ещё утилитой Profile - посмотрите что

(какой именно) блок/сегмент микротика нагружает процессор больше всего.

Честно, конфиг какой-то пёстрый.

____

Так,

1) давайте вернём портам честные 100мбит, там у Вас где-то гигабит стоит, не будем

требовать выше того, что невозможно - странно почему там ГБ стоит.

2) отключите EoIP туннель (вообще, на 5-10 минут) Отключен.

3) кучу правил файрвола, понимаю, хотите обходить, чтобы не обновлялась винда и прочее,

но Вы читали о желательном кол-ве правил? - да, читали, правил то совсем немного)

Тоже на момент теста отключите все лимитирующие правила - лимитирующий правил совсем нету.

4) самбу = отключите так же на роутере. - отключен

5) часовой пояс не понял какой стоит? Название города не выставлено, - исправил в конфиге

не критично,но не порядок.

6) комментарии к 4 и 5 порты = одинаковые, и я не могу понять где у Вас WAN, а где ещё что-то.

И вообще логику не могу проследить, одна серая сеть, другая, в DHCP два пула.

Пока дать другие советы не могу, Вы сильно "скрыли" конфиг. - показал)

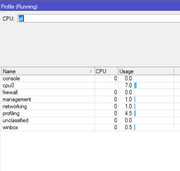

И ещё, при нагрузке и при простое - проверьте как нагружен роутер,

и не только по нагрузке CPU, а ещё утилитой Profile - посмотрите что

(какой именно) блок/сегмент микротика нагружает процессор больше всего.

Честно, конфиг какой-то пёстрый.

роутер совсем не нагружен. скрин

-

Jahongir

- Сообщения: 13

- Зарегистрирован: 13 сен 2019, 09:34

- Vlad-2

- Модератор

- Сообщения: 2527

- Зарегистрирован: 08 апр 2016, 19:19

- Откуда: Петропавловск-Камчатский (п-ов Камчатка)

- Контактная информация:

Я решил проверить на практике (хотя и не сомневался):

1) Взял роутер 952, очистил его и с нуля сделал самое минимум:

а) создал бридж, в него поместил порт3, бриджу дал адрес, и поднял DHCP сервер

б) на порту5 это у меня WAN (как у Вас) и также как у Вас я получил IP автоматом

в) сделал правило Маскарайдинга.

г) канала на 100мбит у меня нет, но так как я подключил через RB952 роутер свой ноутбук,

то я с ноутбука начал качать фильм со своего NAS сервера (сеть моя для ноутбука подключённого

через роутер является внешней), а так как ноутбук имеет внутренний адрес роутера (сетка 192.168.30.0/24)

то соответственно все запросы туда=сюда будут всегда идти через НАТ.

И вот, качая фильм, я сделал скриншот, где и трафик в 98-99 мегабит на портах (порт3 и порт5),

и нагрузка и всё работает.

2) конфиг простой прилагаю:

Так что предполагаю что с Вашим конфигом что-то не то, да и тот же пул адресов,

зачем Вы его дважды описываете?

Советую всё же начать с чистого роутера, без импорта.

1) Взял роутер 952, очистил его и с нуля сделал самое минимум:

а) создал бридж, в него поместил порт3, бриджу дал адрес, и поднял DHCP сервер

б) на порту5 это у меня WAN (как у Вас) и также как у Вас я получил IP автоматом

в) сделал правило Маскарайдинга.

г) канала на 100мбит у меня нет, но так как я подключил через RB952 роутер свой ноутбук,

то я с ноутбука начал качать фильм со своего NAS сервера (сеть моя для ноутбука подключённого

через роутер является внешней), а так как ноутбук имеет внутренний адрес роутера (сетка 192.168.30.0/24)

то соответственно все запросы туда=сюда будут всегда идти через НАТ.

И вот, качая фильм, я сделал скриншот, где и трафик в 98-99 мегабит на портах (порт3 и порт5),

и нагрузка и всё работает.

2) конфиг простой прилагаю:

Код: Выделить всё

# sep/14/2019 23:33:22 by RouterOS 6.45.5

# software id = ХХХХХХХХХХ

#

# model = RouterBOARD 952Ui-5ac2nD

# serial number = YYYYYYYYYYYYY

/interface bridge

add name=bridge1-LAN

/interface wireless

set [ find default-name=wlan1 ] ssid=MikroTik

set [ find default-name=wlan2 ] ssid=MikroTik

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=pool1-LAN ranges=192.168.30.100-192.168.30.200

/ip dhcp-server

add add-arp=yes address-pool=pool1-LAN disabled=no interface=bridge1-LAN lease-time=15m name=dhcp1

/interface bridge port

add bridge=bridge1-LAN interface=ether3

/ip address

add address=192.168.30.1/24 interface=bridge1-LAN network=192.168.30.0

/ip dhcp-client

add dhcp-options=hostname,clientid disabled=no interface=ether5

/ip dhcp-server network

add address=192.168.30.0/24 dns-server=192.168.30.1 gateway=192.168.30.1 netmask=24 ntp-server=192.168.30.1

/ip dns

set allow-remote-requests=yes

/ip firewall nat

add action=masquerade chain=srcnat

/system clock

set time-zone-autodetect=no time-zone-name=Asia/Kamchatka

/system routerboard settings

set auto-upgrade=yes init-delay=3s

зачем Вы его дважды описываете?

Советую всё же начать с чистого роутера, без импорта.

- Vlad-2

- Модератор

- Сообщения: 2527

- Зарегистрирован: 08 апр 2016, 19:19

- Откуда: Петропавловск-Камчатский (п-ов Камчатка)

- Контактная информация:

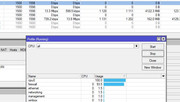

Ну вот и ответ (за Вас) нашёл.

Добавил все Ваши правила (Filtre Rules) в мой роутер тестовый - скорость упала.

1) обратите внимание - на портах 13мегабит, прыгает и до 19-22

2) на компе копирование идёт как и у Вас, со скоростью 1.49 мегабайта в сек

3) утилита Profile - показывает нагрузку и модуль "firewall"

А Вы говорите правил мало, когда я их импортировал - так показалось их 29 штук. ЭТО мало?

Опять же, посмотрите на правила, каждый хост = это отдельное правило, зачем так делать?

Может есть возможность уменьшить/сжать/скомпоновать их как-то.

Ну ё маё...(с) "СтарТрек"

Добавил все Ваши правила (Filtre Rules) в мой роутер тестовый - скорость упала.

1) обратите внимание - на портах 13мегабит, прыгает и до 19-22

2) на компе копирование идёт как и у Вас, со скоростью 1.49 мегабайта в сек

3) утилита Profile - показывает нагрузку и модуль "firewall"

А Вы говорите правил мало, когда я их импортировал - так показалось их 29 штук. ЭТО мало?

Опять же, посмотрите на правила, каждый хост = это отдельное правило, зачем так делать?

Может есть возможность уменьшить/сжать/скомпоновать их как-то.

Ну ё маё...(с) "СтарТрек"

-

xvo

- Сообщения: 4230

- Зарегистрирован: 25 фев 2018, 22:41

- Откуда: Москва

В firewall'е отсутствует правило разрешающее уже установленные соединения.

То есть КАЖДЫЙ пакет обрабатывается firewall'ом.

А у вас там 18 правил в цепочке forward и все на content, то есть чуть ли не самые медленные.

Предполагаю, что поэтому и скорость такая.

В общем и целом нет никакого смысла пропускать через firewall все пакеты, достаточно только первый для каждого соединения.

Отключите временно firewall вообще и если проблема действительно только в этом - перепишите его заново, взяв за основу дефолтный, он в принципе неплохо оптимизирован.

Плюс к этому возможно имеет смысл включить fasttrack для уже установленных соединений. Но это смотреть, не будет ли у вас там в конфиге с ним что-нибудь конфликтовать.

https://wiki.mikrotik.com/wiki/Manual:IP/Fasttrack

Вот это вроде то, что сейчас по дефолту используется, от него и плясать.

Если списки WAN и LAN не настроены, поправить, на то, как оно у вас.

Ну и свои правила добавьте уже куда нужно:

Код: Выделить всё

/ip firewall filter

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related

add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WANTelegram: @thexvo

- Kato

- Сообщения: 271

- Зарегистрирован: 17 май 2016, 04:23

- Откуда: Primorye

Jahongir,

всякой херни начитались и вот итог.

Достаточно было взять за основу дефолтный конфиг и настроить.

всякой херни начитались и вот итог.

Достаточно было взять за основу дефолтный конфиг и настроить.