Есть правила:

/ip firewall filter

add action=reject chain=forward comment="Block RDP bruteforce" log=yes \

log-prefix="Blocked - " reject-with=icmp-network-unreachable \

src-address-list="Blocked bruteforcers"

add action=add-src-to-address-list address-list="Blocked bruteforcers" \

address-list-timeout=60m chain=forward comment="RDP bruteforce stage4" \

connection-state=new dst-port=3389 log=yes log-prefix=\

"RDP BRUTEFORCE - " protocol=tcp src-address-list=rdp_bruteforce3

add action=add-src-to-address-list address-list=rdp_bruteforce3 \

address-list-timeout=15m chain=forward comment="RDP bruteforce stage3" \

connection-state=new dst-port=3389 log=yes log-prefix=\

"RDP BRUTEFORCE - STAGE3 - " protocol=tcp src-address-list=rdp_bruteforce2

add action=add-src-to-address-list address-list=rdp_bruteforce2 \

address-list-timeout=15m chain=forward comment="RDP bruteforce stage2" \

connection-state=new dst-port=3389 log=yes log-prefix=\

"RDP BRUTEFORCE - STAGE2 - " protocol=tcp src-address-list=rdp_bruteforce1

add action=add-src-to-address-list address-list=rdp_bruteforce1 \

address-list-timeout=15m chain=forward comment="RDP bruteforce stage1" \

connection-state=new dst-port=3389 log=yes log-prefix=\

"RDP BRUTEFORCE - STAGE1 -" protocol=tcp

при попытке подключиться по 3389 IP добавляются в black lists.

но как сделать так чтобы определенный список не добавлялся в эти листы.

есть удаленные офисы и они после 1й попытки попадают в черный список и ГГ

так же и банятся некоторые локальные адреса которые ходят через впн тоннели...

нет идей...

белый список при защите RDP от брутфорса

Правила форума

Как правильно оформить вопрос.

Прежде чем начать настройку роутера, представьте, как это работает. Попробуйте почитать статьи об устройстве интернет-сетей. Убедитесь, что всё, что Вы задумали выполнимо вообще и на данном оборудовании в частности.

Не нужно изначально строить Наполеоновских планов. Попробуйте настроить простейшую конфигурацию, а усложнения добавлять в случае успеха постепенно.

Пожалуйста, не игнорируйте правила русского языка. Отсутствие знаков препинания и неграмотность автора топика для многих гуру достаточный повод проигнорировать топик вообще.

1. Назовите технологию подключения (динамический DHCP, L2TP, PPTP или что-то иное)

2. Изучите темку "Действия до настройки роутера".

viewtopic.php?f=15&t=2083

3. Настройте согласно выбранного Вами мануала

4. Дочитайте мануал до конца и без пропусков, в 70% случаев люди просто не до конца читают статью и пропускают важные моменты.

5. Если не получается, в Winbox открываем терминал и вбиваем там /export hide-sensitive. Результат в топик под кат, интимные подробности типа личных IP изменить на другие, пароль забить звездочками.

6. Нарисуйте Вашу сеть, рисунок (схему) сюда. На словах может быть одно, в действительности другое.

Как правильно оформить вопрос.

Прежде чем начать настройку роутера, представьте, как это работает. Попробуйте почитать статьи об устройстве интернет-сетей. Убедитесь, что всё, что Вы задумали выполнимо вообще и на данном оборудовании в частности.

Не нужно изначально строить Наполеоновских планов. Попробуйте настроить простейшую конфигурацию, а усложнения добавлять в случае успеха постепенно.

Пожалуйста, не игнорируйте правила русского языка. Отсутствие знаков препинания и неграмотность автора топика для многих гуру достаточный повод проигнорировать топик вообще.

1. Назовите технологию подключения (динамический DHCP, L2TP, PPTP или что-то иное)

2. Изучите темку "Действия до настройки роутера".

viewtopic.php?f=15&t=2083

3. Настройте согласно выбранного Вами мануала

4. Дочитайте мануал до конца и без пропусков, в 70% случаев люди просто не до конца читают статью и пропускают важные моменты.

5. Если не получается, в Winbox открываем терминал и вбиваем там /export hide-sensitive. Результат в топик под кат, интимные подробности типа личных IP изменить на другие, пароль забить звездочками.

6. Нарисуйте Вашу сеть, рисунок (схему) сюда. На словах может быть одно, в действительности другое.

-

KARaS'b

- Сообщения: 1197

- Зарегистрирован: 29 сен 2011, 09:16

Добавить выше этих правил, разрешающее правило с конкретным адресом или адреслистом содержащим разрешенные адреса.

-

uhi

- Сообщения: 28

- Зарегистрирован: 15 фев 2013, 00:34

/ip firewall filter add action=accept chain=forward dst-port=3389 protocol=tcp src-address-list=accept_RDP

где accept_RDP список разрешенных адресов

так верно будет?

где accept_RDP список разрешенных адресов

так верно будет?

-

uhi

- Сообщения: 28

- Зарегистрирован: 15 фев 2013, 00:34

- Vlad-2

- Модератор

- Сообщения: 2527

- Зарегистрирован: 08 апр 2016, 19:19

- Откуда: Петропавловск-Камчатский (п-ов Камчатка)

- Контактная информация:

Дам лишь совет:

Перед Вашими правила добавьте правила JUMP, пусть правила JUMP

анализируют вход, потом делаете анализ, что если с хорошего листа,

то сразу прыгаете на другое правило - AССEPT, а если нет, не с хорошего

листа, то после JUMP пойдут все ваши ранее правила по порядку.

То есть я Вам советую как в Бейсики сделать анализ и сделать правила в виде

подпрограммы, пришли, хорошие = сразу можно, не из хороших, начинаем

чикать-проверять-записывать в блекс-лист.

Перед Вашими правила добавьте правила JUMP, пусть правила JUMP

анализируют вход, потом делаете анализ, что если с хорошего листа,

то сразу прыгаете на другое правило - AССEPT, а если нет, не с хорошего

листа, то после JUMP пойдут все ваши ранее правила по порядку.

То есть я Вам советую как в Бейсики сделать анализ и сделать правила в виде

подпрограммы, пришли, хорошие = сразу можно, не из хороших, начинаем

чикать-проверять-записывать в блекс-лист.

-

uhi

- Сообщения: 28

- Зарегистрирован: 15 фев 2013, 00:34

Так а почему первое правило та пропускается и идет к остальным...

это какой-то баг? или это нормально?

может надо добавить в разрешающее правило: connection-state=new

или это не поможет...?

это какой-то баг? или это нормально?

может надо добавить в разрешающее правило: connection-state=new

или это не поможет...?

-

KARaS'b

- Сообщения: 1197

- Зарегистрирован: 29 сен 2011, 09:16

Нет, это не нормально, судя по счетчику, туда ничего вообще не попадает. Проверяйте правило, возможно вы что-то лишнее указали по неосторожности.

З.Ы. "может надо добавить в разрешающее правило: connection-state=new", чем больше параметров в правиле, тем оно точнее "бьет", в вашем случае разрешать только новые соединения это лишнее, максимум что можно сделать, это указать интерфейс или интерфейслист с которого будут прилетать пакеты, но потом, а пока проверяйте что вы наваяли, потому что то, что вы писали правильно и должно работать, а раз не работает, то сюда вы написали одно, а в конфигурации у вас сейчас что-то другое.

З.Ы. "может надо добавить в разрешающее правило: connection-state=new", чем больше параметров в правиле, тем оно точнее "бьет", в вашем случае разрешать только новые соединения это лишнее, максимум что можно сделать, это указать интерфейс или интерфейслист с которого будут прилетать пакеты, но потом, а пока проверяйте что вы наваяли, потому что то, что вы писали правильно и должно работать, а раз не работает, то сюда вы написали одно, а в конфигурации у вас сейчас что-то другое.

-

uhi

- Сообщения: 28

- Зарегистрирован: 15 фев 2013, 00:34

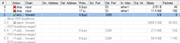

выгрузил конфиг через export file=

первые строчки конфига

/ip firewall filter

add action=drop chain=input dst-port=53 in-interface=ether1 protocol=tcp

add action=drop chain=input dst-port=53 in-interface=ether1 protocol=udp

add action=accept chain=forward dst-port=3389 protocol=tcp src-address-list=\

accept_RDP

add action=reject chain=forward comment="Block RDP bruteforce" disabled=yes \

log=yes log-prefix="Blocked - " reject-with=icmp-network-unreachable \

src-address-list="Blocked bruteforcers"

но да. сейчас руками пробую тестить. счетчик не работает...

для правил блокировки работает а для первого нет.

я прокидываю эти RDP порты на VPN адрес удаленного микротика который подключается к центральному микротику.

быть может это как-то влияет..?

меняю правило на:

/ip firewall filter

add action=accept chain=forward connection-state=new dst-port=3389 protocol=\

tcp src-address-list=!accept_RDP

т.е. оно применяется для тех кого нет в списке и счетчик начинает работать. причем счетчик считает даже если я добавляю свой IP в группу accept_RDP.

где же может быть ошибка?

первые строчки конфига

/ip firewall filter

add action=drop chain=input dst-port=53 in-interface=ether1 protocol=tcp

add action=drop chain=input dst-port=53 in-interface=ether1 protocol=udp

add action=accept chain=forward dst-port=3389 protocol=tcp src-address-list=\

accept_RDP

add action=reject chain=forward comment="Block RDP bruteforce" disabled=yes \

log=yes log-prefix="Blocked - " reject-with=icmp-network-unreachable \

src-address-list="Blocked bruteforcers"

но да. сейчас руками пробую тестить. счетчик не работает...

для правил блокировки работает а для первого нет.

я прокидываю эти RDP порты на VPN адрес удаленного микротика который подключается к центральному микротику.

быть может это как-то влияет..?

меняю правило на:

/ip firewall filter

add action=accept chain=forward connection-state=new dst-port=3389 protocol=\

tcp src-address-list=!accept_RDP

т.е. оно применяется для тех кого нет в списке и счетчик начинает работать. причем счетчик считает даже если я добавляю свой IP в группу accept_RDP.

где же может быть ошибка?