Мой первый пост. Прошу не судить строго. Понимаю все уже надоели с однотипными вопросами, но...

Начинаю свое знакомство с Microtik hEX Lite

Схема сети

Нужно реализовать следующие задачи:

1. Поднять локальную сеть в организации 192.168.100.0/24

2. Настроить выход в интернет этой сети через PPPoE

3. Настроить "базовые" правила файервола (чтобы эту сеть снаружи не взломали)

4. Настроить 5 порт на Microtik так, чтобы через него пользователи сети 192.168.100.0/24 получали доступ к сайту 172.16.0.204

Из всего этого я сделал следующее

1. Объединил 2,3,4 порты в бридж и создал локальную сеть 192.168.100.0/24

Компьютеры видят друг друга, все работает как надо

2. На 1 порту создал PPPoE соединение и дал доступ 192.168.100.0/24 в интернет через это соединение

Компьютеры сети выходят в интернет. Все работает хорошо

3. Настроил "базовые" (в кавычках потому что как смог так и настроил) правила файервола.

все работает ни кто не жалуется

А вот с 4 пунктом у меня проблема.

Нужно, чтобы компьютеры сети 192.168.100.0/24 могли подключаться к сайту 172.16.0.204 через 5 порт.

В 5 порт подключен кабель из другой организации (как и что на конце этого провода не известно), но

5 порт по dhcp получает ip адрес 192.168.201.235

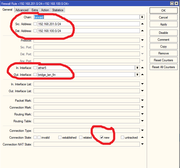

Далее я в ip - routes добавил статический маршрут

При таком раскладе пинги на адрес 172.16.0.204 идут из терминала Microtik, а из сети 192.168.100.0/24 не идут

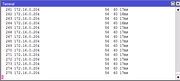

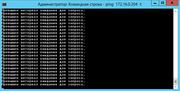

Это пинги из терминала

Это пинги компьютера из сети 192.168.100.0/24

Что нужно еще сделать, чтобы сеть 192.168.100.0/24 имела возможность подключаться к 172.16.0.204 через 5 порт

И еще если можно то нужно сделать так, чтобы в обратную сторону из сетей 192.168.201.0/24 и 172.16.0.0/24 доступ к роутеру был закрыт.

Конфигурацию прикладываю

Код: Выделить всё

# jun/18/2019 22:22:22 by RouterOS 6.44.3

# software id = 0ES1-T5LU

#

# model = RouterBOARD 750 r2

# serial number = 67D207330015

/interface bridge

add name=LAN_IN1

/interface ethernet

set [ find default-name=ether1 ] comment=WAN_INTERNET

set [ find default-name=ether2 ] comment=LAN_IN1

set [ find default-name=ether5 ] comment=LAN_IN2

/interface pppoe-client

add add-default-route=yes comment=WAN_PPPOE disabled=no interface=ether1 \

name=Interra password=password use-peer-dns=yes user=user

/interface list

add name=local

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip hotspot profile

set [ find default=yes ] html-directory=flash/hotspot

/ip pool

add name=dhcp_pool0 ranges=192.168.100.100-192.168.100.120

/ip dhcp-server

add address-pool=dhcp_pool0 disabled=no interface=LAN_IN1 lease-time=1w1d \

name=DHCP

/interface bridge port

add bridge=LAN_IN1 interface=ether2

add bridge=LAN_IN1 interface=ether3

add bridge=LAN_IN1 interface=ether4

/ip neighbor discovery-settings

set discover-interface-list=local

/interface list member

add interface=LAN_IN1 list=local

/ip address

add address=192.168.100.250/24 interface=LAN_IN1 network=192.168.100.0

/ip dhcp-client

add dhcp-options=hostname,clientid disabled=no interface=ether5

/ip dhcp-server lease

add address=192.168.100.113 mac-address=14:DA:E9:BF:57:09 server=DHCP

/ip dhcp-server network

add address=192.168.100.0/24 dns-server=77.88.8.7,77.88.8.3 gateway=\

192.168.100.250

/ip dns

set allow-remote-requests=yes servers=77.88.8.7,77.88.8.3

/ip firewall address-list

add address=192.168.100.0/24 list=DNS_FLOOD

/ip firewall filter

add action=accept chain=forward comment="\D0\E0\E7\F0\E5\F8\E0\E5\EC HTTP" \

dst-port=80 in-interface=Interra protocol=tcp

add action=accept chain=input comment=\

"\D0\E0\E7\F0\E5\F8\E0\E5\EC \E4\EE\F1\F2\F3\EF \E8\E7 LAN" in-interface=\

LAN_IN1 src-address=192.168.100.0/24

add action=accept chain=input comment="\D0\E0\E7\F0\E5\F8\E0\E5\EC \E8\ED\E8\

\F6\E8\E8\F0\EE\E2\E0\ED\ED\FB\E5 \E8 \F1\E2\FF\E7\E0\ED\ED\FB\E5 \F1\EE\

\E5\E4\E8\ED\E5\ED\E8\FF" connection-state=established,related \

in-interface=Interra

add action=accept chain=forward comment="\D0\E0\E7\F0\E5\F8\E0\E5\EC \E8\ED\E8\

\F6\E8\E8\F0\EE\E2\E0\ED\ED\FB\E5 \E8 \F1\E2\FF\E7\E0\ED\ED\FB\E5 \F1\EE\

\E5\E4\E8\ED\E5\ED\E8\FF" connection-state=established,related \

in-interface=Interra out-interface=LAN_IN1

add action=fasttrack-connection chain=forward comment=FASTTRACK in-interface=\

Interra out-interface=LAN_IN1

add action=accept chain=input comment=\

"\D0\E0\E7\F0\E5\F8\E0\E5\EC WAN WinBox" disabled=yes dst-port=8291 \

in-interface=Interra protocol=tcp

add action=add-src-to-address-list address-list=DNS_FLOOD \

address-list-timeout=none-dynamic chain=input comment="DNS FLOOD" \

dst-port=53 in-interface=Interra protocol=udp

add action=drop chain=input dst-port=53 in-interface=Interra protocol=udp

add action=drop chain=input comment=\

"\C7\E0\EF\F0\E5\F9\E0\E5\EC \E4\EE\F1\F2\F3\EF \E8\E7 WAN" in-interface=\

Interra

add action=drop chain=forward comment=\

"\C7\E0\EF\F0\E5\F9\E0\E5\EC WAN -> LAN" in-interface=Interra \

out-interface=LAN_IN1

/ip firewall nat

add action=masquerade chain=srcnat comment=\

"\C8\ED\F2\E5\F0\ED\E5\F2 LAN_IN1" out-interface=Interra src-address=\

192.168.100.0/24

/ip route

add distance=1 gateway=192.168.0.250

add distance=1 dst-address=172.16.0.204/32 gateway=192.168.201.1

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set ssh address=192.168.100.0/24 disabled=yes

set api disabled=yes

set winbox address=192.168.100.0/24

set api-ssl disabled=yes

/ip upnp

set allow-disable-external-interface=yes enabled=yes

/ip upnp interfaces

add interface=LAN_IN1 type=internal

add interface=ether1 type=external

add interface=Interra type=external

/system clock

set time-zone-autodetect=no time-zone-name=Asia/Yekaterinburg

/system ntp client

set enabled=yes primary-ntp=193.171.23.163 secondary-ntp=85.114.26.194

/tool mac-server

set allowed-interface-list=local

/tool mac-server mac-winbox

set allowed-interface-list=local